XCSSET: un malware pour macOS qui se sert de Xcode

Un autre palier qualitatif dans la conception des malwares pour macOS a été franchi avec la découverte par l’équipe de chercheurs de Trend Micro de ce spécimen nommé XCSSET

Informations techniques XCSSET par Trend Micro - Copie locale Informations techniques XCSSET

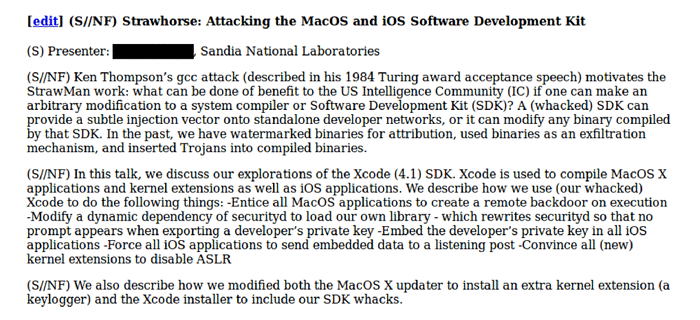

Même si l’exploitation de l’environnement de développement Xcode n’est pas nouvelle dans la pratique (par ex. l’attaque XcodeGhost de 2015) ou dans la “philosophie” d’attaque

Document tiré des révélations d’Edward Snowden “Strawhorse: Attacking the MacOS and iOS Software Development Kit”

ni l’étendue apparente de cette attaque, qui se limiterait pour l’instant à deux dépôts github, ne semble important;

ragulSimpragma/twitterTask

yimao009/MVC-MVP-MVVM

les deux repositories infectée selon la recherche

l’utilisation ce vecteur d’attaque avec l’investissement de deux 0-day au passage, mettent en evidence une interet accru de ces acteurs pour une “entrée dérobée” dans l’écosystème verrouillé Apple ainsi que les moyens conséquents auxquels ils ont désormais accès.

Ici le descriptif des deux Zero-day

Exploit 0x2:

— Patrick Wardle (@patrickwardle) August 14, 2020

(ab)use SafariForWebKitDevelopment "to perform malicious operations w/o user approval" 🙅♂️ pic.twitter.com/MKf4fWuNSM

Au sujet de la première faille relative au contournement du sandbox, permettant l’accès aux cookies de Safari via sshd: cette anomalie facilement reproductible avait été remarquée et détaillée en 2018:

The vulnerability in Remote Login (ssh) persists

Mojave’s security “hardening” | User protections could be bypassed

du point de vue technique, intéressant aussi la mixité d’approche dans les différents modules du payload avec l’utilisation notamment du language AppleScript natif macOS pour interagir avec le système et créer les autres composants nécessaires à l’infection et au contrôle à distance.

update 20/08 ajout liens décrivant le contournement via sshd