security

-

C.I.A.

-

Vulnerabilità dei sistemi complessi

-

Risk management approach

XCSSET: un malware pour macOS qui se sert de Xcode

Un autre palier qualitatif dans la conception des malwares pour macOS a été franchi avec la découverte par l’équipe de chercheurs de Trend Micro de ce spécimen nommé XCSSET

Informations techniques XCSSET par Trend Micro - Copie locale Informations techniques XCSSET

Même si l’exploitation de l’environnement de développement Xcode n’est pas nouvelle dans la pratique (par ex. l’attaque XcodeGhost de 2015) ou dans la “philosophie” d’attaque

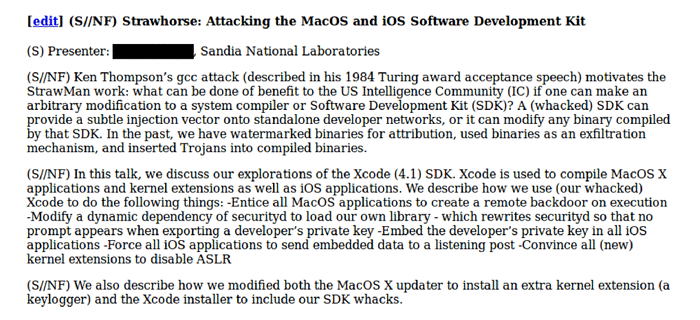

Document tiré des révélations d’Edward Snowden “Strawhorse: Attacking the MacOS and iOS Software Development Kit”

ni l’étendue apparente de cette attaque, qui se limiterait pour l’instant à deux dépôts github, ne semble important;

ragulSimpragma/twitterTask

yimao009/MVC-MVP-MVVM

les deux repositories infectée selon la recherche

l’utilisation ce vecteur d’attaque avec l’investissement de deux 0-day au passage, mettent en evidence une interet accru de ces acteurs pour une “entrée dérobée” dans l’écosystème verrouillé Apple ainsi que les moyens conséquents auxquels ils ont désormais accès.

Ici le descriptif des deux Zero-day

Exploit 0x2:

— Patrick Wardle (@patrickwardle) August 14, 2020

(ab)use SafariForWebKitDevelopment "to perform malicious operations w/o user approval" 🙅♂️ pic.twitter.com/MKf4fWuNSM

Au sujet de la première faille relative au contournement du sandbox, permettant l’accès aux cookies de Safari via sshd: cette anomalie facilement reproductible avait été remarquée et détaillée en 2018:

The vulnerability in Remote Login (ssh) persists

Mojave’s security “hardening” | User protections could be bypassed

du point de vue technique, intéressant aussi la mixité d’approche dans les différents modules du payload avec l’utilisation notamment du language AppleScript natif macOS pour interagir avec le système et créer les autres composants nécessaires à l’infection et au contrôle à distance.

update 20/08 ajout liens décrivant le contournement via sshd

1977 Gli elaboratori elettronici nel mondo della produzione

Durante una spedizione esplorativa nella biblioteca di famiglia mi sono imbattuto in una vera pepita.

Percorrendo i bei volumi rilegati degli annuari della mitica Enciclopedia della Scienza e della Tecnica Mondadori, un articolo del’annata 1977 ha catturato il mio occhio informatico:

“Gli elaboratori elettronici nel mondo della produzione” del Professor emerito Mario G. Losano

Il riquadro di presentazione mi ha colpito subito: nonostante la pagina ingiallita dal tempo sottolineasse egregiamente il senso del passar dei decenni, il testo sembrava scritto oggi:

Il potere di chi detiene un sistema informatico;

funzionalità dei grandi archivi, ma tutela della privacy;

miglioramento della produzione, ma salvaguardia dei valori umani;

i contrastanti problemi che i sistemi di elaborazione di dimensioni sempre piu piccole ma di potenza sempre piu grande di cui fruisce l’informatica inpongono alla società moderna

l’incipt mi ha rassicurato sull’anno effettivo di pubblicazione evocando sistemi isolati dell’era pre-Internet (gustosi sotto questo aspetto gli scenari immaginati nell’evoluzione dei sistemi complessi e i pre-processors) pur mantenendo il valore profetico espresso in osservazioni come:

…è ipotizzabile che, in un futuro forse non lontano, le singole isole automatizzate vengano collegate fra loro, in modo da formare complessi sistemi integrati. Fin da ora è quindi necessario porsi il problema dei danni che possono derivare all’individuo o alla società dall’erroneo funzionamento o dalla distruzione parziale o totale dei centri di calcolo.

Seguito da un formidabile excursus sulla questione riservatezza, talmente attuale senza ricorrere a riferimenti romanzeschi, da sembrare veggenza

In Conclusione, l’uso dell’elaboratore come strumento per il controllo totale degli individui è un pericolo effettivamente esistente in un futuro non immediato…

vi si trattano già i fondamentali della sicurezza Informatica:

vi si evoca il crimine informatico:

Oggi la quota di computer crimes è ancora quasi irrlevante, tuttavia sarebbe opportuno che ogni polizia - seguendo l’esempio di Scotland Yard - disponesse di pochi specialisti aggiornati in questo campo, i quali siano in grado di consigliare le forme di prevenzione e di intervento piu opportune non appena se ne presenti la necessità.

Rendo qui un piccolissimo omaggio riempito d’immenso rispetto per il genio analitico e divulgativo del professor Losano e tramite lui un omaggio ai pionieri della scienza della sicurezza informatica.

Risorse: